VPN接続とは、ネットワーク上に仮想の通信網を設けることで、通常のインターネット接続よりも安全に接続することができる方法のこと。本記事では、企業向けを中心としたVPN接続の仕組み・種類・やり方などをわかりやすく解説します。

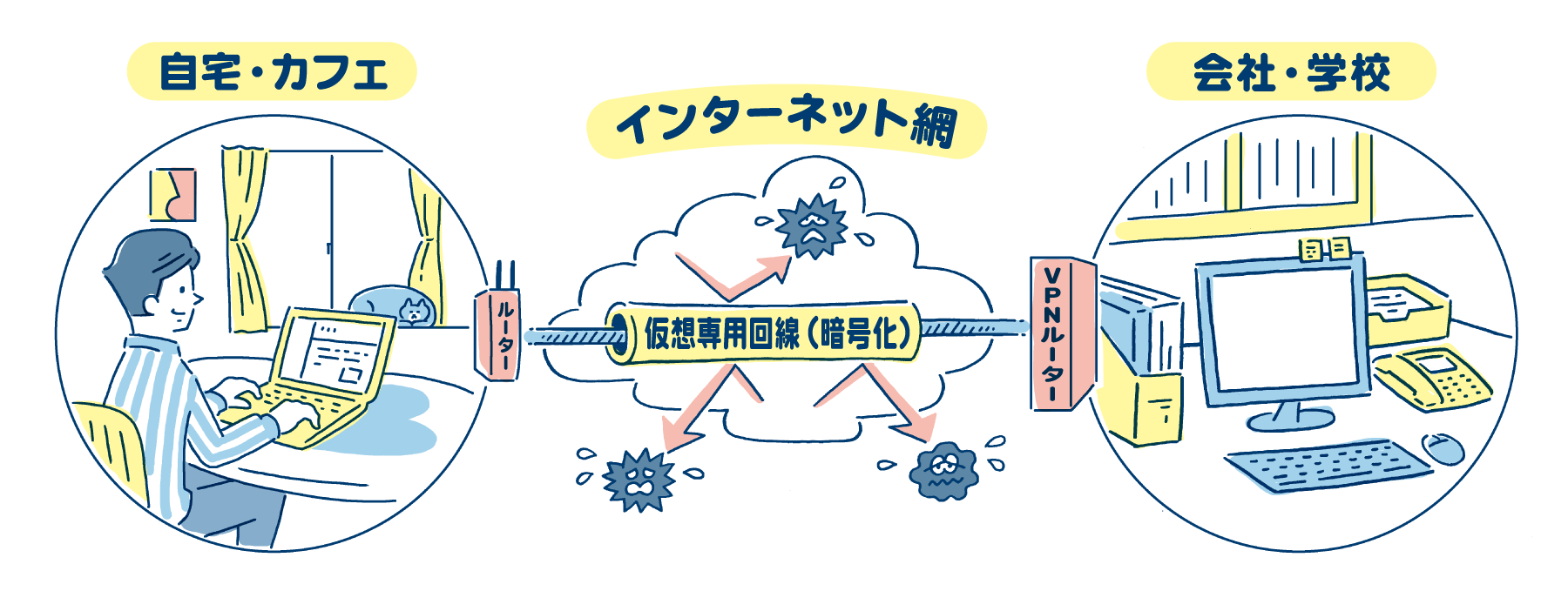

VPN接続とは、インターネット回線や通信事業者が提供するネットワーク上に仮想の通信網を設ける接続方法です。仮想通信網は特定のユーザーだけが使用でき、通信網で送受信するデータは暗号化されます。第三者にデータを盗み見られることなく安全に利用できるのが特徴です。

現在最も普及しているVPN接続方法は、インターネット回線を使って接続する「インターネットVPN」です。それ以外にも、通信事業者の閉域ネットワークを用いる「IP-VPN(閉域VPN)」が存在します。

<インターネットVPNを利用して、自宅のPCやスマホから社内ネットワークにアクセスする場合>

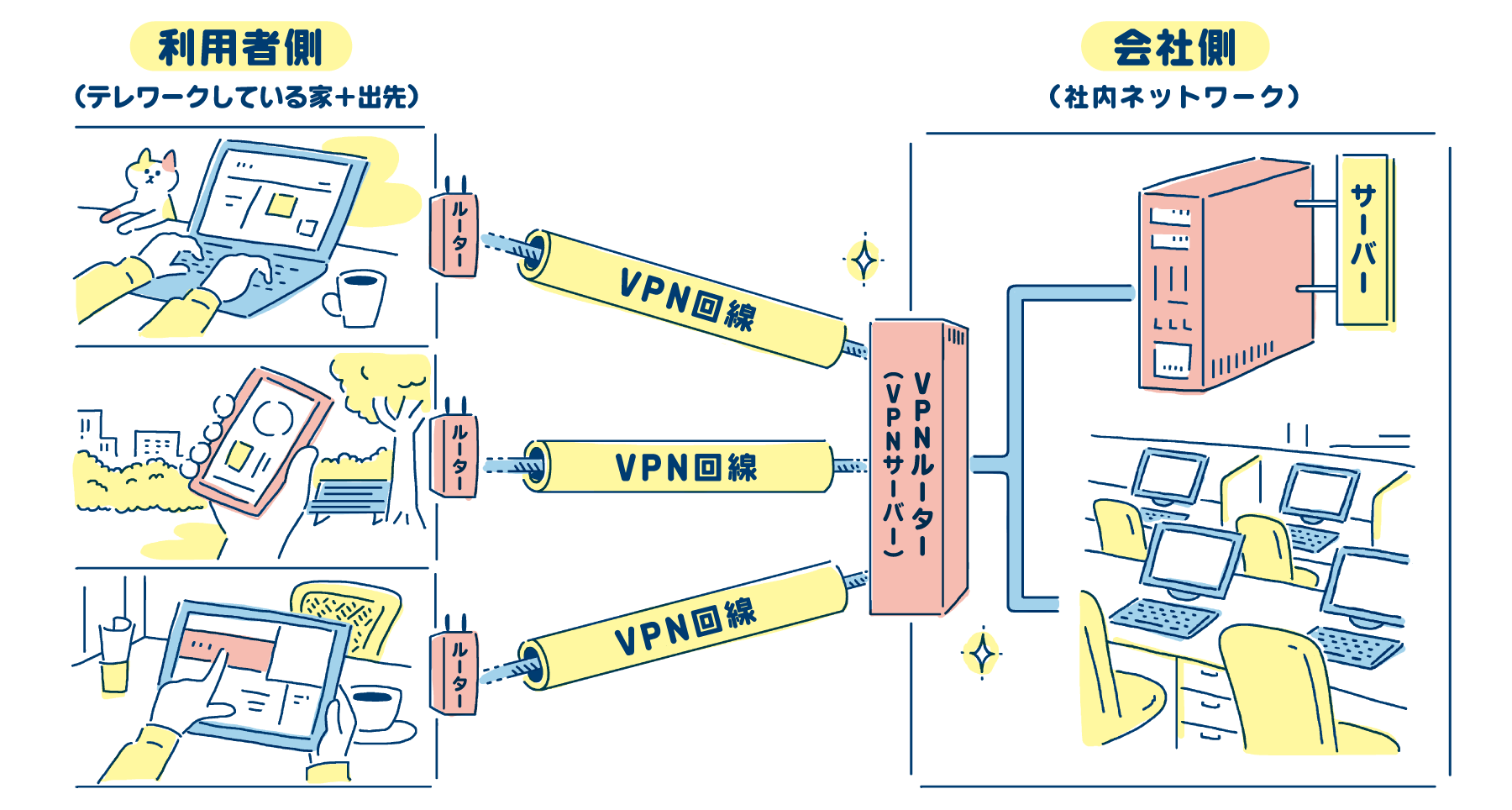

VPN接続を行うには、VPNに対応したルーターやサーバーを用意する必要があります。また、VPNを利用する各デバイスの設定も必要です。

この記事の前半では、VPN環境の作り方や具体的な接続・設定方法、VPNを利用するメリットを中心に紹介します。VPN接続の仕組みや使われている技術などは、記事後半の章「VPN接続の仕組み」以降で詳しく説明しているのでご覧ください。

まずは VPN接続を取り入れることによる利点や注意点などについて紹介します。

VPNは、企業のネットワークを安全かつ柔軟に運用するための代表的な手段です。

特にリモートワークや多拠点展開を行う企業において、自宅・外出先・海外拠点などから安全に社内システムへアクセスできる点は大きな利点です。専用線のような物理的インフラを敷設する必要がないため、導入コストを抑えながら、拠点間通信を短期間で構築可能です。

また、通信データが暗号化されるため、フリーWi-Fiや公共回線利用時でも盗聴・改ざんのリスクを最小化できます。更に、アクセス元のIPアドレスを統一・制御することで、アクセスログの一元管理や外部攻撃の抑止にも寄与します。

一方で、VPN接続にはいくつかの注意点もあります。特にインターネット回線を利用する「インターネットVPN」では、利用者が集中すると通信速度が低下しやすく、業務効率に影響を及ぼす可能性があります。大規模な運用を行う場合は、帯域保証型VPNの導入や高性能ルーターの採用によって通信の安定性を確保することが重要です。

また、VPNの導入時には、自社の利用規模・業務内容・セキュリティ要件に合わせた設計が欠かせません。一部のクラウドサービスやSaaS(例:Google Workspace、Microsoft 365など)は、セキュリティポリシー上、VPN経由でのアクセスを制限している場合もあります。

そのため、導入前に利用予定サービスとの互換性・接続要件を確認しておくことが必要です。

法人においてVPNは、業務の効率化とセキュリティ強化のために広く活用されています。代表的な利用シーンは以下のとおりです。

自宅や出張先など社外の環境から、社内システムやファイルサーバーに安全にアクセスするために用いられる方式です。通信経路を暗号化し、外部からの不正アクセスを防止できるため、リモートワークやハイブリッド勤務の拡大に伴い、多くの企業で導入が進んでいます。

本社と支社、工場、店舗など複数拠点間を仮想ネットワークで接続し、社内システムや業務データを安全に共有する方式です。専用線を敷設せずに、インターネット回線上で“専用線に近い“セキュリティを確保できるため、コストを抑えつつ安定した業務ネットワークを構築できます。このほか、外部取引先やグループ会社との安全なデータ共有などにも応用可能です。

個人においても、VPNはインターネット利用時のプライバシー保護やセキュリティ強化に役立ちます。なお、個人向けのVPNサービスに関して詳しく知りたい方は「無料で使えるVPNサービスおすすめ12選。利用条件や選び方は?」を参照してください。

フリーWi-Fiの多くは暗号化が不十分で、通信の盗聴や改ざんのリスクがあります。VPNを利用すれば、通信内容を暗号化することで第三者からの不正アクセスを防ぎ、安心してインターネットを利用できます。

VPN経由で接続することで、IPアドレスがマスキングされ、利用履歴の追跡や広告ターゲティングを防止できます。

個人情報の保護を重視するユーザーや、より安全なネット利用環境を求める人に適した方法です。

この章では、自社のネットワークにVPN接続環境を構築する際の基本的な手順と、導入に適した機器・サービスについて紹介します。

リモートワークの導入や、社外からの安全なアクセス環境を整備したい中小企業にとっては、VPNルーターの導入が最も手軽な方法です。以下、「インターネットVPN」を利用する場合の手順について紹介します。

最大16台まで同時接続可能で、小規模チーム向けに最適。Wi-Fi機能付きで社内LANにも対応。価格は1台あたり約34,800円(税抜)。

多数の拠点やユーザーがVPNを利用する場合、一般的な機器では通信速度が不安定になりやすいため、より高性能なルーターが必要です。

最大50万セッションに対応し、大規模な同時接続環境でも安定した通信が可能。セキュリティ、拡張性、管理性を兼ね備えた法人向けルーターです。これらのルーターは、「IPsec」と呼ばれる高いセキュリティ性を持つVPNプロトコルを採用しています。IPsecの詳しい説明については、後の章「VPNのプロトコル」をご覧ください。

ハードウェアを使わずにVPN環境を構築したい場合には、オープンソースのVPNソフト「SoftEther VPN」などの利用も可能です。筑波大学のプロジェクトとして開発されており、自由度が高く柔軟に構成できます。

ただし、以下のような注意点があります。社内に専門知識を持つ担当者がいる場合や、コストを抑えたいケースでの選択肢となります。

企業がVPNを利用する際、従業員が社外から安全に社内ネットワークへアクセスできるよう、利用者側でも初期設定が必要です。以下に、一般的な接続手順を紹介します。実際の設定は、自社のネットワーク環境やシステム管理者の指示に従ってください。

多くの場合、VPNはWi-Fiやモバイル回線(4G・LTE)など、あらゆるインターネット回線で利用できます。

社内にVPN環境を構築するには、VPN用のルーターやネットワーク機器を設置する必要があります。以下の表に、法人向けの主なVPNサービスをまとめたので参考にしてみてください。

| ソコワク |

|

|---|

| ヤマハRTXシリーズ |

|

|---|---|

| バッファロー VR-Uシリーズ |

|

| SoftEther VPN |

|

|---|

| フレッツ・VPN ワイド |

|

|---|

個人でVPNを使う場合、有料・無料どちらも選択肢があります。以下、それぞれの特徴や主なサービスを紹介してあります。使う目的や頻度に応じて、自分に合ったサービスを選びましょう。

中には、無料で使えるVPNサービスも。たとえば、完全無料の「VPN Gate」、その他、一部機能が制限されている「Proton VPN」や「TunnelBear」のようなサービスも。有料サービスの費用相場としては月額250〜800円ほど。専用アプリを使えば初心者でも簡単に始められます。ノーログポリシーを掲げているサービスであれば、プライバシーを確保した上でインターネットを利用できます。

個人向けのVPNサービスについて詳細を知りたい方は「無料で使えるVPNサービスおすすめ12選。利用条件や選び方は?」の記事を参照してください。

| NordVPN | 接続できるサーバーを全世界に6,000台以上そろえ、回線が混雑しにくくスムーズな通信ができるVPNサービス

【特徴】

【料金】 月額 670円(税込)(2年プラン/プラスプラン) |

|---|---|

| Surfshark | 「ノーログポリシー」を掲げており、VPN接続中に開いたWebページや閲覧履歴は一切保存しない仕組みになっているVPNサービス

【特徴】

【料金】 月額 458円(税込)(24カ月契約/Surfshark Oneプラン) |

| Atlas VPN | 比較的リーズナブルに利用できるVPNサービス

【特徴】

【料金】 月額 223円(税込)(36カ月以上の継続契約が前提) |

| VPN Gate | 筑波大学によって運営されている無料のVPNサービス

【特徴】

【無料の条件】 なし |

|---|---|

| Proton VPN | スイスの会社が運営しているVPNサービス

【特徴】 独自の技術「Secure Core」を搭載しており、ユーザーが選択したサーバーと保護用のサーバーをマルチホップ形式で接続。経路が複雑になり、サイバー攻撃者からの追跡を防げる 【無料の条件】

|

| TunnelBear | カナダの会社が運営しているVPNサービス

【特徴】

【無料の条件】 接続できる容量は2GBまで |

VPN接続にはどんな技術が使われているのか、仕組みを具体的に紹介します。

VPN接続をしているユーザーのデバイスと、接続先の拠点間をつなぐ仮想的な通信経路を構築する技術。トンネルのように閉じられた回線を確立することから「トンネリング」と呼ばれています。インターネット回線は不特定多数が利用できるため、第三者に通信を傍受される可能性があります。しかしトンネリング技術があれば、互いのデータをやり取りする拠点間を仮想トンネルで隔絶。外部から安心して通信できる環境を整えられます。

仮想トンネルを通過するデータは、データの中身を保護するためカプセルのような箱に覆われています。相手方にデータが届いて初めて、カプセルの中身が見られる仕組みになっています。送りたい荷物(データ)を送付専用の箱(カプセル化されたデータ)で梱包し、相手に配送するイメージを浮かべるとわかりやすいでしょう。※IPsecプロトコルの場合

トンネリング・カプセリング技術を活用したところで、拠点間を結ぶ出入り口にセキュリティが施されていなかったら、簡単に第三者に入られてしまいます。トンネル内部への不正アクセスを防ぐのが「認証システム」です。認証システムにより、トンネルにアクセスしようとするユーザー両者が、仮想回線の利用権利を持っているかを証明できます。

上記の仕組みが備わっていても、データが漏えいしてしまう可能性は否定できません。そこでVPNには、送受信するデータをすべて暗号化する技術が備わっています。万が一、第三者から通信傍受されてカプセル化したデータが漏えいしてしまっても、データの内容は解読できないようになっています。

認証システムや、データの暗号化に使われている技術については「Q&A(用語・仕組みの解説)」で更に詳しく解説しているのであわせてご確認ください。

VPN接続の種類は全部で4種類あり、それぞれ性質や利用に向いているシーンが異なります。この章では、VPN接続の特徴について以下の表にまとめました。

| 利用回線・概要 |

|

|---|---|

| メリット |

|

| デメリット |

|

| 利用場面 |

|

| 利用回線・概要 |

|

|---|---|

| メリット |

|

| デメリット |

|

| 利用場面 |

|

| 利用回線・概要 |

|

|---|---|

| メリット |

|

| デメリット |

|

| 利用場面 |

|

| 利用回線・概要 |

|

|---|---|

| メリット |

|

| デメリット |

|

| 利用場面 |

|

(※)閉域網とは、インターネットから分離されており、限られたユーザーしかアクセスできないネットワークを指します。詳しくは後の章の「Q&A(用語・仕組みの解説)」をご覧ください。

4種類の接続方法の中で、インターネットVPNが最も一般的に利用されています。また、インターネットVPNの接続方法は、更に「SSL-VPN」と「IPsec-VPN」の2つに分類されます。

インターネット上の通信データを暗号化する技術「SSL」を採用したリモートアクセスVPN。PC・スマホなどのデバイスを問わず、自宅や外出先から社内ネットワークにアクセスする場合に向いている。

| メリット | SSL-VPN対応のルーターを導入すれば、PCやスマホに専用ソフトをインストールしなくても手軽に利用できる |

|---|---|

| デメリット | IPsec-VPNより暗号化の処理速度が遅く、回線速度にも影響する |

IPパケット(ネットワーク上のデータ)を暗号化する技術を採用した拠点間VPN。本社と支社、本社と工場など特定の拠点を結ぶ際の利用に適している。設定によってはリモートアクセスにも対応可。

| メリット | 特定の拠点間だけを結ぶ通信経路を確保しているため「SSL-VPN」に比べて回線速度が速い |

|---|---|

| デメリット | 接続元に専用のソフトウェアをインストール・設定する必要があり、導入に時間がかかる |

以上の違いがあります。組織の形態や利用したい場面に合わせて最適なインターネットVPNを選んでみてください。

VPN接続に利用できるプロトコルには多くの種類があり、それぞれ通信速度やセキュリティの強度、暗号化の方法が異なります。この章では、VPNに使われている主なプロトコルの種類と特徴を説明します。

OpenVPN Technologies Inc.を中心とした開発者によって、オープンソースで開発されているタイプのVPNプロトコル。PC環境であればWindows、Mac、スマホ環境であればAndroid、iOSなどの様々なプラットフォームで利用できるのが特徴。接続元と接続先がそれぞれ異なるプラットフォームであっても接続できます。

OpenVPNの暗号化は、SSL技術に則って行われているため、SSL-VPNの一種とも言えます。しかし暗号強度はSSL-VPNより高く、トップレベルの安全性を誇る秘密鍵暗号方式「AES256」を採用。セキュリティ面と接続の柔軟性のバランスに優れています。

データの暗号化によって、情報の漏えいや改ざんの検知ができるVPNプロトコル。主に、インターネットVPNを構築する際に利用されます。IPsecの概要やメリットに関しては、前の章「インターネットVPNの主な実現方式は『SSL-VPN』と『IPsec-VPN』」 で説明した通りです。

IPsecは単体ではなく複数のプロトコルで構成されています。この章では、組み合わせて使う主なプロトコルについて紹介します。

AHは、「Authentication Header」の略で、IPパケットが改ざんされていないかの認証を実施。パケットの暗号化はできない仕組みになっています。

ESPは「Encapsulated Security Payload」の略で、データの暗号化やカプセリングの役割を果たします。AHと同様改ざん検知機能もあるため、AHの代わりに使われることもあります。

IKEv2の「IKE」は「Internet Key Exchange」の略で、秘密鍵情報の交換を行うためのプロトコルです。データの暗号化を行う前には、鍵情報の交換が必須です。鍵交換を自動かつ安全にやり取りできる仕組みが実装されています。

また、「v2」はバージョン2のこと。旧バージョンに比べて帯域幅(インターネット接続を介して送信できるデータの最大量)の消費が少なく、通信速度が速いです。更に、安全性に優れている秘密鍵暗号方式「AES256」や「Camellia」などを使用しているため、セキュリティ面も信頼できます。

旧来のVPNプロトコルである「PPTP」とデータをカプセリングする役割を持つ「L2F」を統合したVPNプロトコル。L2TP単体ではデータを暗号化できないため、IPsecと併用することでセキュリティを確保する必要があります。

L2TPは構造上2回にわたってデータ処理を行うため、データ処理が1回のプロトコルに比べて回線速度が遅くなるのがデメリットです。また、ファイアウォール(外部の不正アクセスを防止するセキュリティ対策)によりブロックされてしまう可能性もあります。

OpenVPN同様、オープンソースタイプのVPNプロトコル。OpenVPNが10万行以上のコードを必要とするのに比べ、4,000行未満のコードで構成されており、シンプルかつ高速な通信ができるのが特徴です。Windows、Mac、Android、iOSなどのプラットフォームで動作します。

比較的新しく開発されたプロトコルで、まだすべてのVPNサービスが対応しているわけではありませんが、次世代のVPNプロトコルとして注目されています。

OS「Microsoft Windows 95」がリリースされて以降使用されているVPNプロトコル。設定が簡単で、通信速度が速いのが特徴です。

暗号化には秘密鍵暗号方式「RC4」が利用されていますが、暗号解読などを主任務としている情報機関・NSA(米国安全保障局)によりすでにロジックを読み解かれていることもあり、暗号強度は低いです。更に、ブロックに弱く、ファイアウォールによりブロックされると通信不可に。セキュリティの強度を求める場合には適していないプロトコルと言えます。

以上の特徴があり、近年はセキュリティ面において弱点の少ない「OpenVPN」や「IPsec/IKEv2」が多く使われている傾向にあります。

VPNを接続するデバイスとサーバー間が安全に接続できる環境を構築するソフトウェアやアプリのことです。VPNサービスを提供している各社とも、PC用のインストールソフトやスマホ用のアプリを用意しています。一部のOSではデフォルトでVPNクライアントを用意しているため、別途ソフトやアプリをダウンロードする必要がありません。

インターネットから切り離されており、限られたユーザーのみが利用できるネットワーク。不特定多数のユーザーが利用するインターネットに比べてアクセスできる人数が限られているためセキュリティ性が高く、通信の切断や遅延の影響が出にくいのが特徴です。

セキュリティ性が高いとはいえ、閉域網にもリスクはあるので注意が必要です。たとえば、USBなど外部の接続デバイスを経由して閉域網へ侵入し、サイバー攻撃を起こされる可能性もあります。

そのような事態を防ぐために、システムやネットワーク、接続デバイスの振る舞いを監視し、異常を検知したらすぐに対処できるような体制を取る必要があります。

閉域網は、環境の構築にコストがかかるため、個人より法人、特に機密性の高い情報を扱う場合での利用が大半です。また、広域イーサネットのように、ネットワーク設計が柔軟に行えるサービスを採用すれば、社内の状況に合わせたネットワーク環境を構築できます。

VPSとは、「Virtual Private Server」の略で、仮想専用サーバーを指します。仮想化技術により、一台の物理的なサーバーをハードウェアのリソースに関わらず、複数台の仮想的なサーバーに分割して利用する仕組みになっています。

サーバーをほかのユーザーと共有せずに一台まるごと専有する「専用サーバー」に比べて、サーバーを共用している分運用コストを抑えられます。また、ユーザーごとに独立した仮想サーバーが提供されるため、好きなOSを選択できるなど、自社のニーズに合わせた柔軟な運用が可能です。

データを暗号化する方法は、大きく分けて「秘密鍵暗号化方式」「公開鍵暗号化方式」の2種類があります。

「秘密鍵暗号化方式」は、データの送信者と受信者が共通の秘密鍵を持ち、その鍵でデータを暗号化・復号化(暗号化されたデータを元のデータに戻すこと)する仕組みになっています。シンプルな構造でデータの処理速度も速いのが特徴ですが、鍵の情報を相手に共有する際、情報が流出してしまう可能性があるため注意が必要です。

一方、「公開鍵暗号化方式」とは、データの送信側と受信側で異なる鍵を利用する暗号方式です。まず、データの送信側が暗号化専用の公開鍵(誰でも簡単に入手できる鍵)を持ち、情報を暗号化、送信します。そしてデータを受け取った受信側が、復号専用の秘密鍵で暗号を解きます。

暗号を解く秘密鍵は受信側だけが保持しているため、たとえばデータを受け取る前に第三者に通信を妨害されても、中身の復号はできない仕組みになっています。安全である反面、「公開鍵暗号化方式」で大容量のデータをやり取りすると、暗号化の処理に時間がかかってしまうのが難点です。

ですので、まず送信側・受信側が共有する鍵情報のやり取りには「公開鍵暗号化方式」が使われて、実際に送信するデータの暗号化には「秘密鍵暗号化方式」が利用されるケースが多いです。

認証システムの構築に役立つ技術が「多要素認証」です。たとえば「パスワード+指紋などの生体認証」など複数の確認要素を同時に用いることで本人確認を強化し、第三者による侵入を防止します。

また、VPNの認証に「シングルサインオン(複数のシステムで同じID・パスワードを利用できるようにする仕組み)」を利用することで、パスワード漏えいのリスクを軽減したり、入力の手間を削減したりできます。

社内システムへの安全なアクセス経路を確保したいとのであれば、VPN接続以外にも「リモートアクセスサービス」や「デスクトップ仮想化(VDI)サービス」などの手段が考えられます。

リモートアクセスサービスとは、離れた場所から自社のシステムにアクセスできるようにするサービスのこと。手元のPCを使って社内PCを遠隔操作する「画像転送方式」や、専用ブラウザで社内システムに直接アクセスする「セキュアブラウザ方式」などの方法で、リモートワーク環境の構築を促進します。

リモートアクセスサービスについては、「リモートアクセスサービスの比較14選!セキュリティ重視の選び方」で詳しく紹介しているので参照してみてください。

もう一つのデスクトップ仮想化(VDI)サービスとは、サーバー上に構築したデスクトップ環境を、遠隔地にあるユーザーのデバイスに転送するサービスです。データはすべてサーバーに保存され、ユーザー側の端末には残らないため、ウイルス感染を防ぐことができます。

デスクトップ仮想化(VDI)サービスに関しては「デスクトップ仮想化(VDI)サービスの比較15選。タイプ別の選び方」で詳しく紹介しているので、あわせてチェックしてみてください。

VPN接続を行うことにより、セキュリティ性の高い仮想通信路を確保でき、自宅や外出先から社内ネットワークへ簡単にアクセスできる環境が作れます。また、通信データを暗号化して簡単に閲覧・解読できないようにする仕組みもあり、公共施設のフリーWi-Fiにも安心して接続できます。

今回の記事前半では、VPNの利用メリット・注意点とともに、VPN環境の作り方や接続方法について具体的に紹介しました。後半では、VPN接続の仕組みやVPNの接続方式の種類、適した利用シーンを中心に説明しています。そして最後の「Q&A」では、出てきた用語や仕組みについてより詳しく解説しています。

個人向け・法人向けの主なVPNサービスもあわせて紹介しているので、参考にしながら最適なVPNサービスを選んでみてください。

アスピックご利用のメールアドレスを入力ください。

パスワード再発行手続きのメールをお送りします。

パスワード再設定依頼の自動メールを送信しました。

メール文のURLより、パスワード再登録のお手続きをお願いします。

ご入力いただいたメールアドレスに誤りがあった場合がございます。

お手数おかけしますが、再度ご入力をお試しください。

ご登録いただいているメールアドレスにダウンロードURLをお送りしています。ご確認ください。

サービスの導入検討状況を教えて下さい。

本資料に含まれる企業(社)よりご案内を差し上げる場合があります。

資料ダウンロード用のURLを「asu-s@bluetone.co.jp」よりメールでお送りしています。

なお、まれに迷惑メールフォルダに入る場合があります。届かない場合は上記アドレスまでご連絡ください。